Mały nalot na szkółkę niedzielną

Chciałem zapoznać się z działem “Artykuły” serwisu, którego nazwa odbija się

głośnym echem w uszach: “Szkoła Hakerów”. A tu zdziwienie, Kierkegaardowska

żaba umiera na zawał serca. Nie można pobrać artykułu bez rejestracji.

Przed oczyma pojawił się monit:

————————————————————–

Pobierz cały artykuł w wersji do druku (format PDF):

* Nie posiadasz dostępu do tego zasobu! Zaloguj się.

————————————————————–

Robak w Skype

Za pośrednictwem popularnego komunikatora Skype rozsyłany jest nowy koń trojański służący do wykradania danych i haseł użytkownika.

Robak występuje w postaci pliku o nazwie “sp.exe” (możliwe są także inne nazwy), po zainstalowaniu na komputerze przesyła do swojego twórcy dane użytkownika oraz stara się rozesłać do osób z naszej listy kontaktów. Przedstawiciele firmy Skype twierdzą, że koń trojański nie wykorzystuje żadnej luki w programie, a jedynie funkcję przesyłania plików.

Zmierzyć Internet

Jeden z badaczy pracujących w University of Minnesota zapowiada, że w ciągu kilku najbliższych tygodni otworzy witrynę, która będzie śledzić pakiety przesyłane na całym świecie przez Internet.

Witryna ma mierzyć ruch generowany głównie w rdzeniu sieci Internet, a nie na jego obrzeżach. Twórcą koncepcji jest Andrew Odlyzko, który w University of Minnesota kieruje Digital Technology Center.

Kwitnie podziemny handel złośliwym oprogramowaniem

Pracownikom firmy Trend Micro udało się zinfiltrować targowisko złośliwego oprogramowania, na którym handluje się exploitami i atakami na aplikacje.

Typowe ceny exploitów wykorzystujących niezałatane dziury wynosiły – w zależności od popularności atakowanego oprogramowania i skuteczności kodu – od 20000 do 30000 dolarów. Boty i trojany można było zakupić za około 5000 USD.

Luka w Wordzie zagraża NASA

Wykryta ostatnio luka w zabezpieczeniach pakietu Office ma swoje zaskakujące konsekwencje nie tylko na Ziemi, ale również w przestrzeni kosmicznej. Otóż jak podaje serwis The Inquirer, pewien internauta przechwycił transmisję ze Naziemnego Centrum Lotów Kosmicznych NASA, w której wydano załodze promu Discovery zakaz przesyłania jakichkolwiek plików format Word na Międzynardową Stację Kosmiczną.

FBP – Firewall Bypass Project

Ponad dwa tygodnie temu rozpoczął się projekt dotyczący badania dostępnych rozwiązań firewall. Chciałbym zaprezentować wyniki części przeprowadzonych badań. Zapraszam także do współpracy w tym projekcie każdego zainteresowanego tematem badań. Proszę pisać na adres: labs (at) hack (pl).

Microsoft versus piraci: imperium kontratakuje

Microsoft rozpoczyna kontrofensywę przeciwko piratom sprzedającym złamaną wersję Windows Vista – specjalna aktualizacja wykryje, czy w systemie nie podmieniono plików na pochodzące z wersji testowych.

Przestępcy sprzedają tak zmodyfikowany płyty DVD Visty, które pozwala na oszukanie aktywacji. Microsoft zapowiada, że będzie wykrywał takie instalacje i dawał użytkownikom 30 dni na legalizację systemu – później Vista będzie się uruchamiała w trybie ograniczonej funkcjonalności.

Top 10 najoryginalniejszych przypadków utraty danych w 2006

Ontrack zaprezentował tegoroczną edycję rankingu najoryginalniejszych przypadków utraty danych – w Polsce zwyciężył Liroy, który stracił całą swoją najnowszą płytę na dwa tygodnie przed oficjalną premierą.

Nastolatek oskarżony o stosowanie cyberscamu w Nowej Zelandii

16-latek został oskarżony w Nowej Zelandii o wyłudzenie 50 000 dolarów w wyniku stosowania scamu internetowego. Nastolatek, który był już wcześniej karany, został wysłany do specjalnej strzeżonej placówki, gdzie oczekuje na proces. Za swój czyn może zostać skazany na 5 lat pozbawienia wolności.

Quicktime – biblioteka QTO

Tydzień temu zaczęliśmy prowadzić badania nad Quicktime 7.0. Chciałbym podzielić się krótkim streszczeniem obecnych rezultatów pracy.

Po trwających niecały tydzień badaniach jesteśmy w stanie przeprowadzić kilka ataków typu denial of service, nie jesteśmy w stanie zdalnie wykonać kodu. Znaleziono kilka luk w bibliotece QTO, nie mogą one posłużyć jednak do wykonania dowolnego kodu. Firma Apple została poinformowana o znalezionych lukach. Badania trwają nadal, naszym celem jest znalezienie luk pozwalających na zdalne wykonanie kodu.

Joanna Rutkowska – wywiad dla HACK.pl

Joanna Rutkowska – Od wielu lat związana z zagadnieniami bezpieczeństwa komputerowego, w szczególności z technikami stosowanymi przez intruzów w celu ukrycia się w systemie (backdoory,

Haker czeka na decyzję

Gary McKinnon, Brytyjczyk, który wielokrotnie włamywał się do sieci Pentagonu i NASA, 13 lutego przyszłego roku usłyszy ostateczny wyrok w swojej sprawie.

Amerykanie chcą sądzić go u siebie, a zgodę na to wydał już sąd. McKinnon przegrał pierwszą apelację, w lutym rozpatrzona zostanie druga. Jeśli przegra i tę, jedyną jego nadzieją będzie Izba Lordów, która jest sądem ostatniej instancji.

Co o Windows Vista sądzą eksperci bezpieczeństwa?

Za niespełna dwa miesiące na półkach sklepowych pojawi się system Windows Vista – następca Windows XP. Serwis SecurityFocus przeprowadził wywiady z przedstawicielami znanych dostawców oprogramowania zabezpieczającego, by opowiedzieli, co sądzą o wyższości nowego systemu nad poprzednikiem w ujęciu aspektów bezpieczeństwa.

To my nie jesteśmy na wojnie? z serii 0-day i Winamp 5.31

Winamp 5.31 jest podatny na stack overflow. Trochę “wykwintna” exploitacja błędu w tym przypadku została pokazana na krótkim filmiku.

Film z akcji Winamp 5.31 0-day znajduje się tutaj:

http://sapheal.cybersecurity.pl/blackbook/amen_KLASD7751A.rar

Przy okazji chciałbym zaznaczyć, że znalazłem też błędy w CamStudio, którego

używam.

UPDATE DO FILMU:

W celu wykorzystania podatności wystarczy tak naprawdę jeden plik LNK w katalogu z muzyką. Ofiara musi go tam umieścić. Napastnik musi przekonać ofiarę do umieszczenia pliku LNK w katalogu z muzyką.

UPDATE KRYTYCZNY:

MSChart – wiele podatności, zdalne wykonanie kodu możliwe, DoS już faktem

Funkcjonalność MS Office XP posiada wiele luk, w tym luki krytyczne. Dziś przesłany też został raport informacyjny o błędach do producenta. W najbliższym czasie na HACKPL pojawi się więcej szczegółów.

Strzeż się crack’a dla Visty – druga strona medalu

Niestety muszę ostudzić trochę zapał tych, których news Mateusza Stępnia tak ucieszył.

Dlaczego?

Dlatego, że ludzi zaślepionych wizją korzyści łatwo wykorzystać. Chcesz by i Twój komputer stał się częścią czyjegoś botnetu?

Niektórzy ściągając cracka dostali nawet więcej niż się spodziewali i muszę dodać, że nie była to niespodzianka przyjemna – koń trojański wykradający hasła. W ten właśnie sposób został przygotowany program ‘windows vista all versions activation 21.11.06.exe’, który można znaleźć w internecie.

Hakerzy rozpracowali antypiracki mechanizm Visty?

W Internecie pojawiła się aplikacja rzekomo umożliwiająca ominięcie antypirackich zabezpieczeń wbudowanych w system operacyjny Windows Vista w wydaniach Business i Enterprise. Pliki instalacyjne tego narzędzia krążą po sieciach bezpośredniej wymiany plików.

FBI ma zdalny dostęp do telefonów komórkowych?

Zgodnie z informacjami ujawnionymi podczas procesu członków mafii w USA, FBI ma rzekomo możliwość zdalnego dostępu do telefonów komórkowych dzięki czemu może nagrywać rozmowy nawet gdy nie są prowadzone przez telefon.

Ze względu na jakiś błąd można uzyskać dostęp do telefonu, aktywować mikrofon i wysłać zapis nagrania bezpośrednio do FBI. Nie ujawniono nazw producentów ani modeli telefonów. Fakt, który ciekawi najbardziej mówi o tym, że by tego dokonać telefon nie musi nawet być włączony.

Wzrasta ilość ataków typu phishing

Jak wynika z raportu opublikowanego przez zespół badawczy F-Secure obejmującego badania z okresu od czerwca do grudnia 2006. Wynika z niego, że coraz większą popularnością cieszą się ataki typu phishing.

Okazuje się, że ataki te zdobywają coraz większą popularność dzięki możliwości rejestracji domen łudząco podobnych do witryn znanych banków i instytucji finansowych. Innym popularnym rodzajem ataków są robaki wykorzystujące luki XXS. Złośliwy kod potrafi np. dodać w ciągu kilku godzin nawet i milion nowych osób do grona znajomych użytkownika.

Sprawdź czy twój komputer nie jest podatny na atak

W serwisach informacyjnych pojawia się coraz więcej informacji niezałatanych lukach, które są już wykorzystywane przez cyberprzestępców. Nie sposób już śledzić wszystkich tych doniesień. Nic więc dziwnego, że firmy dostarczające zabezpieczenia zaczynają oferować darmowe programy testujące podatność oprogramowania na ataki i prowadzą serwisy o lukach zero-day.

Zakup dwa ataki typu DDoS a trzeci otrzymasz gratis!

W Internecie pojawiają się ogłoszenia na temat możliwości zakupu ataku typu Distributed Denial Of Service. Taka reklama jest powszechna wśród przestępców, którzy za pomocą zainfekowanych maszyn mogą zablokować działanie nawet największych serwisów internetowych na świecie. Jeśli masz ochotę wyłączyć jakąś witrynę przygotuj kilkaset dolarów i wybierz typ ataku.

Format TiVoToGo złamany

Grupa programistów złamała format szyfrowania TiVoToGo stosowaną w odtwarzaczach TiVo.

Wszystko zaczęło się od dodatnia nowej funkcjonalności do urządzeń TiVo w wersji 1.7 – pozwala ona pobierać filmy z odtwarzacza przez przeglądarkę WWW i odtwarzać je na zwykłym komputerze. Oczywiście, z ograniczeniami.

AVR Studio 4 – krytyczne luki

AVR Studio 4, profesionalne IDE do tworzenia oprogramowania dla AVR, ma kilka poważnych i kilka mniej poważnych luk bezpieczeństwa.

Specjaliści od skimmingu ukradli tysiące złotych

Setki tysięcy złotych ukradli z cudzych kont, głównie w amerykańskich bankach, zatrzymani na Śląsku przestępcy, wyspecjalizowani w tzw. skimmingu, czyli kopiowaniu pasków magnetycznych kart płatniczych.

Policja rozbiła dwie grupy przestępcze zajmujące się tym procederem.

Błąd 404: nowy pomysł cyberprzestępców

Każdy z internautów niejednokrotnie spotkał się z błędem 404, wyświetlającym się, gdy witryna, którą próbuje odwiedzić, jest niedostępna. Cyberprzestępcy próbują wykorzystać ten błąd i tworzą strony, które usiłują zarazić komputer internauty.

Blu-ray w PS3 złamane!

Hakerzy rozpracowali już napęd Blu-ray konsoli PlayStation 3. Na razie pozwala to na zgrywanie filmów na dysk twardy.

Sony popełniło chyba poważny błąd, pozwalając na działanie na konsoli PlayStation 3 systemu operacyjnego Linux.

Dzięki temu hakerom udało się rozpracować napęd Blu-ray, a co za tym idzie, powstała możliwość ripowania filmów w tym standardzie, bezpośrednio na dysk twardy. Od tego już tylko krok do przegrania ich na płyty BD.

Amerykanie oskarżają rumuńskiego hakera

W Rumunii aresztowano mężczyznę podejrzanego o włamanie i kradzież danych z komputerów amerykańskiej marynarki wojennej, NASA oraz Departamentu Energii.

Amerykanie szacują poniesione straty na 1,4 miliona dolarów.

Podejrzany Victor Faur, 26-letni lider grupy The WhiteHat Team, przełamał zabezpieczenia ponad 150 rządowych maszyn.

Wirusy zagrażają Viście

Brytyjska firma Sophos przeprowadziła testy, z których wynika, że trzy z dziesięciu najaktywniejszych w tej chwili w Sieci robaków są w stanie poradzić sobie z zabezpieczeniami systemu Windows Vista.

Testy przeprowadzone przez brytyjskich specjalistów ds. bezpieczeństwa polegały na wprowadzeniu do Windows Vista (bez zainstalowanego żadnego programu antywirusowego) każdego z 10 najaktywniejszych w tej chwili robaków i wirusów komputerowych.

MSCAL.OCX, czyli Denial of Service: Internet Explorer 6.0 oraz Word

Odpowiednio spreparowana strona internetowa prowadzi do DoS Internet Explorer 6.0, natomiast specjalnie przygotowany plik DOC prowadzi do DoS MS Word. W obu przypadkach problem leży

McAfee ostrzega przed 10 najważniejszymi zagrożeniami w 2007 roku

Owocem dojrzewania hakerów w nadchodzącym roku będzie wzrost liczby kradzieży haseł ze stron internetowych, większa ilość spamu i wykorzystywanie przez cyberprzestępców materiałów wideo.

meetBSD 2006 – materiały z konferencji

Na stronie meetBSD.org pojawiły się już materiały pokonferencyjne. Prezentacje prelegentów dostępne są pod adresem http://meetbsd.org/agenda.bsd

80 tys. komputerów atakuje Gazeta.pl

W czwartek, 30 listopada o godz. 19.00, Gazeta.pl stała się obiektem cyber-ataku. 80 tysięcy specjalnych komputerów, w przeważającej części z zagranicy, zaczęło łączyć się w tym samym momencie z pierwszą stroną Gazeta.pl w tym samym czasie. Ich celem nie było włamanie do systemu, ale zablokowanie go.

Komputery łączyły się z Gazeta.pl początkowo z adresów na Łotwie , w Rosji, Hiszpanii, Iranie, a dziś także z krajów azjatyckich.

Al-Kaida zaatakuje w banki internetowe

Departament Bezpieczeństwa Krajowego USA ostrzegł prywatne firmy oferujące usługi w sektorze finansowym, że al-Kaida zamierza rozpocząć w piątek ataki na internetowe usługi giełdowe i bankowe – poinformowały w źródła oficjalne w Waszyngtonie.

Według tych źródeł, al-Kaida zamierza penetrować i niszczyć bazy danych amerykańskiego rynku papierów wartościowych i strony internetowe oferujące usługi bankowe.

RIAA chce zamknąć Internet?

Jeden z prawników związanych ze sprawami sądowymi pomiędzy organizacją RIAA a osobami przez nie oskarżanymi oświadczył, że jeśli RIAA wygra jedną z takich spraw, to na dobrą sprawę cały Internet powinien zostać wyłączony.

Ray Beckerman, obrońca amerykańskiej firmy Backer, oskarżonej o nielegalne udostępnianie danych, złożył w sądzie wniosek o oddalenie zarzutów z powodu braku dowodów, których przedstawiciel RIAA po prostu zapomniał dostarczyć.

Każdy może przejąć Twoją komórkę

Wilfried Hafner, ekspert ds. bezpieczeństwa niemieckiej firmy SecurStar, twierdzi, że za pomocą specjalnie przygotowanych SMSów serwisowych (kody binarne) można zawiesić działanie niemal każdego telefonu komórkowego, przerwać rozmowę lub skopiować dane przechowywanie w pamięci aparatu. Operatorzy nie odnieśli się dotychczas do tych rewelacji.

Naloty w Jastrzębiu – policja namierzyła dużą liczbę piratów

Posiadacz oprogramowania bez ważnej licencji nie zna dnia, ani godziny – twierdzi policja. Jastrzębscy policjanci zarekwirowali w ostatnich dniach prawie sto komputerów, na którym nielegalnie korzystano z komercyjnego oprogramowania. Pukają do drzwi na osiedlach, pokazują nakazy prokuratorskie i konfiskują sprzęt. Akcja może przenieść się do kolejnych miast – ostrzega policja.

Włam się na stronę, wygraj PS3

W sieci pojawiła się dość ciekawa inicjatywa jednego z właścicieli Playstation 3. Otworzył on stronę internetową z pewnym “konkursem” w roli głównej. Zadaniem uczestników jest włamać się do owej strony i podmienić znajdujący się na niej obrazek. Nagrodą – konsola PS3.

Witryna znajduje się pod tym adresem. Wszyscy, którzy chcą zdobyć PS 3 (wersja z HDMI, dyskiem 160 GB, Linuxem i grą Resistance – the fall of Man) muszą włamać się na stronę i podmienić znajdujący się na niej obrazek.

Transakcje bankomatowe nie tak bezpiecznie

Omer Berkmann i Odelia Moshe Ostrovsky, eksperci z Tel Awiwu, zaprezentowali sposób na kradzież numerów PIN kart kredytowych.

Specjaliści potrzebowali jedynie dwóch prób, by wejść w posiadanie kodu karty. Problem występuje w przełącznikach pośredniczących w transakcjach międzybankowych oraz w centrach rozliczeniowych banków. Osoby, obsługujące takie urządzenia mogą z łatwością przechwycić transakcję i wejść w posiadanie wszelkich danych, potrzebnych do jej zrealizowania. Ryzyko jest szczególnie duże w przypadku osób, wypłacających gotówkę w zagranicznych bankomatach.

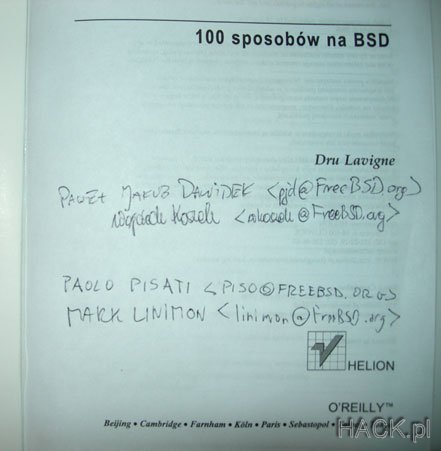

meetBSD 2006 – social event

W dniu wczorajszym, po pierwszym dniu konferencji meetBSD w klubie Extravaganza odbyło się spotkanie uczestników konferencji. Organizatorzy przewidzieli liczne atrakcje i konkursy.

Odbyła się również licytacja ksiązki z autografami obecnych na konferencji developerów FreeBSD którą udało się nam wygrać 🙂 Cały dochód z licytacji przeznaczony został na FreeBSD Foundation.

Search Assistant Control denial of service

Search Assistant Control w systemach Windows XP jest podatny na atak typu denial of service. Istnieje prawdopodobieństwo (jeszcze nie ma pozytywnych rezultatów) wykonania dowolnego kodu.