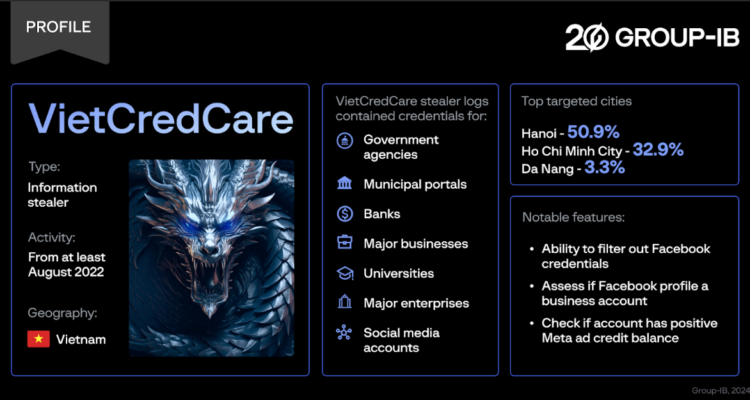

Ostrzeżenie przed VietCredCare: Złośliwe oprogramowanie wykradające korporacyjne konta na Facebooku

Ostatnio na celowniku cyberprzestępców znalazły się firmy reklamujące się na Facebooku w Wietnamie. Zagrożenie nosi nazwę VietCredCare i jest to złośliwe oprogramowanie typu information stealer, które aktywnie działa przynajmniej od sierpnia 2022 roku. Jego głównym celem jest przejmowanie korporacyjnych kont na Facebooku poprzez automatyczne wyłapywanie ciasteczek sesji i poświadczeń z zainfekowanych urządzeń. Jak działa VietCredCare? VietCredCare rozpowszechniane jest przez linki do fałszywych stron na postach w mediach społecznościowych i platformach do natychmiastowej wymiany wiadomości, udając legalne oprogramowanie takie jak Microsoft Office czy Acrobat Reader. Po zainstalowaniu jest w stanie wydobyć dane uwierzytelniające, ciasteczka i identyfikatory sesji z przeglądarek internetowych, w tym Google Chrome, Microsoft Edge oraz Cốc Cốc - przeglądarki skierowanej na rynek wietnamski. [caption id="attachment_3002" align="alignnone" width="1233"] Schemat dystrybucji kampanii kradzieży danych w Wietnamie (fot. https://www.group-ib.com/)[/caption] Co wyróżnia VietCredCare, to zdolność do pobrania adresu IP ofiary, sprawdzenia, czy konto na Facebooku jest profilem biznesowym i oceny, czy konto aktualnie…

Naukowcy z KISA przełamali zabezpieczenia ransomware Rhysida

Badacze ds. cyberbezpieczeństwa odkryli "wadę w implementacji", która umożliwiła odtworzenie kluczy szyfrujących i odszyfrowanie danych zablokowanych przez ransomware Rhysida. Wyniki badań zostały opublikowane w zeszłym tygodniu przez grupę badaczy z Uniwersytetu Kookmin i Koreańskiej Agencji Internetu i Bezpieczeństwa (KISA). "Przeprowadzając kompleksową analizę ransomware Rhysida, zidentyfikowaliśmy wadę w implementacji, która umożliwiła nam regenerację klucza szyfrującego używanego przez złośliwe oprogramowanie," Osiągnięcie to oznacza pierwsze pomyślne odszyfrowanie tego szczepu ransomware, który pojawił się po raz pierwszy w maju 2023 roku. Narzędzie do odzyskiwania danych jest dystrybuowane przez KISA. Rhysida wyróżnia się kilkoma charakterystycznymi cechami: Podwójne wymuszanie (double extortion): Rhysida stosuje strategię znaną jako podwójne wymuszanie, polegającą na dodatkowym wywieraniu presji na ofiary poprzez groźbę opublikowania skradzionych danych w internecie, jeśli okup nie zostanie zapłacony. Taka taktyka ma na celu zwiększenie prawdopodobieństwa zapłaty okupu przez ofiary. Wykorzystanie LibTomCrypt: Badania wykazały, że Rhysida korzysta z biblioteki LibTomCrypt do szyfrowania danych ofiar. Jest to biblioteka kryptograficzna,…

INTERPOL uderza w cyberprzestępczość: Globalna operacja przeciwko zagrożeniom online

W ramach międzynarodowej operacji Synergia, prowadzonej przez INTERPOL, udało się zidentyfikować ponad 1300 serwerów używanych do cyberataków. W trakcie trzymiesięcznej operacji "Synergia", przeprowadzonej w ponad 50 krajach i zaangażowującej 60 agencji ścigania, skupiono się na zwalczaniu złożonych i transgranicznych działań przestępczych, wykorzystując zaawansowane narzędzia techniczne i metodologie dla skutecznych śledztw i interwencji. Zidentyfikowano 1300 podejrzanych witryn i serwerów związanych z cyberprzestępczością, z czego 70% złośliwych serwerów zostało wyłączonych, zakłócając ich działania. Aresztowano 31 osób, identyfikując dodatkowo 70 podejrzanych, z udziałem krajów z różnych kontynentów, od Europy i Azji po Afrykę i Amerykę Południową. Operacja "Synergia" objęła przeszukania domów i konfiskatę sprzętu, współpracę z partnerami z sektora prywatnego, takimi jak giganci technologiczni Kaspersky i TrendMicro, którzy dostarczyli kluczowe informacje i wsparcie. Zastępca dyrektora INTERPOL-u ds. Cyberprzestępczości, "Bernardo Pillot", podkreślił, że wyniki operacji, osiągnięte dzięki wspólnym wysiłkom wielu krajów i partnerów, pokazują niezachwiane zaangażowanie w ochronę przestrzeni cyfrowej, zbliżając nas do bezpieczniejszego…

Uwaga na fałszywe e-maile podszywające się pod cyber_Folks.

Ostrzeżenie przed phishingiem: ⚠️ Uwaga na fałszywe e-maile podszywające się pod cyber_Folks. Zalecamy, aby nie klikać w żadne linki zawarte w tych wiadomościach! ⚠️ E-maile kierują do fałszywego panelu logowania, a następnie do strony płatności. Nie loguj się przez te linki i nie dokonuj płatności za podejrzane faktury. Pamiętaj, że wszystkie autentyczne płatności są dostępne w Twoim Panelu Klienta. Jak rozpoznać te fałszywe e-maile? ❗wiadomości są wysłane z adresu innego niż cyberfolks.pl ❗nadawca stosuje w nazwie "cyberfolks" cyrylicę: "ϲyЬеrfоlkѕ" ❗link do płatności nie jest linkiem do cyber_Folks

Luka w Apache ActiveMQ wykorzystana do instalacji Godzilla Web Shelli

Specjaliści ds. cyberbezpieczeństwa wykryli nowe zagrożenie w sieci: lukę w popularnym oprogramowaniu serwerowym Apache ActiveMQ, która jest wykorzystywana do instalacji szkodliwych web shelli znanych jako Godzilla. Apache ActiveMQ, znane oprogramowanie pośredniczące w przetwarzaniu wiadomości, stało się celem ataków po odkryciu poważnego błędu. Mimo że luka została załatana w najnowszych aktualizacjach, wiele systemów pozostaje narażonych z powodu braku szybkiego wdrożenia poprawek. Eksperci z branży IT alarmują, że hakerzy wykorzystują tę lukę do instalacji web shelli Godzilla, co daje im zdalny dostęp do serwerów i umożliwia wykonanie dowolnego kodu. Godzilla to zaawansowany web shell, który umożliwia atakującym pełną kontrolę nad zainfekowanym systemem. Jak Rozpoznać Zagrożenie? Znaki ostrzegawcze obejmują nieoczekiwane zmiany w konfiguracji serwera, niezwykłą aktywność sieciową oraz nieautoryzowane zmiany plików. Eksperci zalecają administratorom systemów pilne sprawdzenie, czy ich oprogramowanie Apache ActiveMQ jest aktualne i czy nie ma śladów nieautoryzowanej ingerencji. Co Można Zrobić? Podstawowym krokiem jest natychmiastowa aktualizacja Apache ActiveMQ do najnowszej…

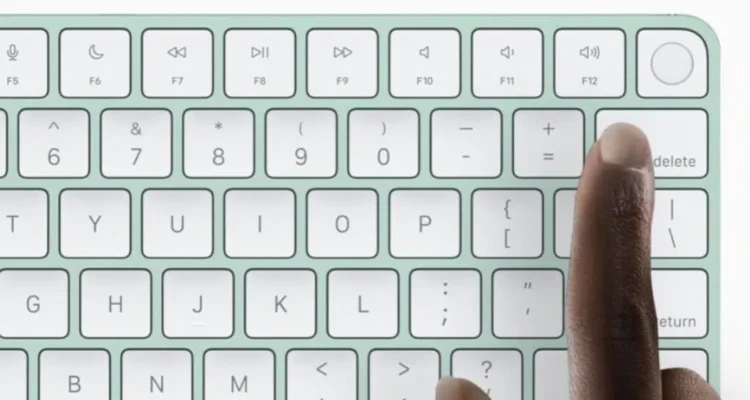

Luka w klawiaturach Magic Keyboard pozwala na przejęcie kontroli nad urządzeniami z iOS, Android, Linux i macOS

Niedawno odkryto poważną lukę w zabezpieczeniach dotyczącą klawiatur Magic Keyboard firmy Apple. Problem ten mógł umożliwić atakującym przejęcie kontroli nad urządzeniami z systemami iOS, Android, Linux i macOS poprzez iniekcję klawiatury Bluetooth. Odkryty przez inżyniera oprogramowania SkySafe, Marca Newlina, błąd umożliwiał atakującym w pobliżu urządzenia połączenie z nim za pomocą nieuwierzytelnionego Bluetooth i iniekcję klawiszy, co pozwalało na instalowanie aplikacji, uruchamianie dowolnych poleceń, przekazywanie wiadomości itp. Atak mógł być przeprowadzony nawet w trybie Lockdown Mode w systemach macOS i iOS, jeśli Bluetooth był włączony i sparowany z Magic Keyboard. Według Newlina, luka powstała zarówno z powodu błędu implementacji, jak i problemu z protokołem Bluetooth. Atakujący, mający fizyczny dostęp do urządzenia, mógł oszukać maszynę stanu hosta Bluetooth i sparować je z fałszywą klawiaturą bez potwierdzenia użytkownika. Po sparowaniu, atakujący mógł iniektować klawisze, wykonując działania jako użytkownik – instalując aplikacje, uruchamiając dowolne polecenia itp., pod warunkiem, że te działania nie wymagały hasła…

Technologia rozpoznawania twarzy w Londynie: Narzędzie bezpieczeństwa czy naruszenie prywatności?

W ostatni weekend w Londynie odbyły się protesty popierające Palestynę i Izrael, podczas których Metropolitan Police zastosowała technologię rozpoznawania twarzy. Celem było zidentyfikowanie osób niosących obraźliwe plakaty, banery oraz popełniających inne rodzaje wykroczeń. W sobotę kampania Palestine Solidarity i inne grupy zorganizowały marsz popierający Palestynę, a w niedzielę odbył się kolejny wiec popierający Izrael na placu Trafalgar w Londynie. Przed wydarzeniami policja ogłosiła, że będzie stosować rozpoznawanie twarzy, aby porównywać zdjęcia z kamer CCTV oraz obrazy udostępniane w mediach społecznościowych z bazą danych obrazów przechowywanych w systemie policyjnym. Podczas protestu pro-palestyńskiego aresztowano łącznie sześć osób. W sumie policja aresztowała 29 osób, w tym za nawoływanie do nienawiści rasowej, inne przestępstwa motywowane rasowo, przemoc i napaść na funkcjonariusza policji. Zastosowanie tej technologii przez brytyjskie siły policyjne wzrosło mimo krytyki ze strony niektórych ustawodawców, organizacji pozarządowych i ekspertów ds. polityki. Policja Metropolitalna podkreśliła, że niektóre z wyświetlanych na protestach znaków, banerów i…

Pierwsza fabryka ładowarek EV w USA otwarta w Teksasie

LG Electronics otworzyło swoją pierwszą fabrykę ładowarek do pojazdów elektrycznych (EV) w Stanach Zjednoczonych, zlokalizowaną w Fort Worth w Teksasie. Ta nowa inicjatywa stanowi ważny krok dla firmy w kierunku wzmocnienia swojej pozycji na rynku rozwiązań do ładowania EV. Oto kilka kluczowych informacji na temat fabryki i jej znaczenia: Lokalizacja i Infrastruktura: Fabryka ma powierzchnię 100 000 stóp kwadratowych i jest zdolna do produkcji 12 000 ładowarek rocznie. Jest to pierwsza fabryka LG poza Koreą Południową, która produkować będzie ładowarki EV. Produkty i Technologia: LG rozpoczęło montaż ładowarek 11kW w swojej fabryce w Teksasie i planuje rozpoczęcie produkcji szybkich ładowarek 175kW w pierwszej połowie roku. Firma zamierza także wprowadzić na rynek ultra-szybkie ładowarki 350kW w 2024 roku, rozszerzając tym samym swoją ofertę, aby sprostać różnorodnym potrzebom klientów, szczególnie tych działających w sektorach takich jak podróże komercyjne i transport na długie dystanse. Znaczenie dla Rynku: Uruchomienie fabryki ma na celu zaspokojenie…

Ponad 7100 stron zainfekowanych przez Balada Injector

Balada Injector to złośliwe oprogramowanie, które wykorzystuje luki w popularnym pluginie WordPress - Popup Builder. Co ciekawe, ta specyficzna luka, oznaczona jako CVE-2023-6000, posiada wysoki stopień zagrożenia (8.8 w skali CVSS). Atakujący mogą wykorzystać tę lukę do wykonania działań administracyjnych na stronie, w tym instalacji dodatkowych wtyczek i tworzenia nowych użytkowników z uprawnieniami administratora. Według raportów firmy Sucuri, która zajmuje się bezpieczeństwem stron, Balada Injector jest aktywny od 2017 roku i mógł zainfekować już ponad milion stron internetowych. Jest to alarmujący sygnał dla społeczności WordPress, podkreślający potrzebę ciągłego monitorowania i aktualizowania wtyczek. Mechanizm Działania: Balada Injector wstrzykuje złośliwy kod JavaScript, który następnie przejmuje kontrolę nad stroną. Celem ataku jest przekierowywanie odwiedzających na fałszywe strony wsparcia technicznego, oszukańcze wygrane w loterii czy strony z fałszywymi powiadomieniami. Co więcej, atakujący mogą utrzymywać stałą kontrolę nad zainfekowaną stroną poprzez dodawanie backdoorów, złośliwych wtyczek oraz tworzenie fałszywych kont administratorów. Konsekwencje dla Administratorów Stron: Administratorzy…

Ostrzeżenie PKO BP: Uważaj na fałszywe wiadomości i phishing!

PKO Bank Polski wydał komunikat ostrzegający swoich klientów przed nową falą ataków phishingowych. Oszuści, podszywając się pod bank, wysyłają niebezpieczne wiadomości email w celu wyłudzenia poufnych danych. Co warto wiedzieć o tych atakach? Fałszywe Wiadomości o Weryfikacji Konta: Pierwszy typ wiadomości zawiera informację o rzekomym dochodzeniu dotyczącym konta klienta. Nadawca, podszywający się pod iPko, zachęca do kliknięcia w link, który prowadzi do fałszywej strony logowania. Fałszywe Alarmy o Zablokowanej Karcie: Drugi typ wiadomości sugeruje, że karta klienta została tymczasowo zablokowana. Ponownie, celem jest przekierowanie do strony phishingowej, aby wyłudzić dane logowania. Jak się bronić? PKO BP podkreśla, że nie jest autorem tych wiadomości i apeluje o zachowanie czujności: Sprawdź Nadawcę: Zwróć uwagę na adres email nadawcy. Często fałszywe adresy są łatwo rozpoznawalne. Nie Klikaj w Linki: Jeśli masz wątpliwości co do autentyczności wiadomości, lepiej nie klikać w żadne linki ani otwierać załączników. Zwróć Uwagę na Treść: Błędy językowe czy nietypowa…