Cisco łata krytyczną podatność w oprogramowaniu Unity Connection

Cisco niedawno wydało aktualizacje oprogramowania, aby zaradzić krytycznemu błędowi bezpieczeństwa w swoim oprogramowaniu Unity Connection. Błąd, oznaczony jako CVE-2024-20272 i oceniany na 7,3 w skali CVSS, jest wynikiem braku uwierzytelnienia w określonym interfejsie API oraz niewłaściwej walidacji danych dostarczanych przez użytkownika. Możliwe jest, że atakujący wykorzystałby tę lukę, przesyłając dowolne pliki na dotknięty system, co pozwoliłoby na wykonanie dowolnych poleceń w systemie operacyjnym i podniesienie uprawnień do poziomu root. Błąd dotyczy wersji Cisco Unity Connection 12.5 i wcześniejszych oraz 14, a został już naprawiony w odpowiednich aktualizacjach (wersje 12.5.1.19017-4 i 14.0.1.14006-5). Odkrywcą błędu jest badacz bezpieczeństwa Maxim Suslov. Cisco dodatkowo wydało poprawki do 11 luk o średnim stopniu zagrożenia w swoim oprogramowaniu, obejmujących między innymi Identity Services Engine, WAP371 Wireless Access Point, ThousandEyes Enterprise Agent i TelePresence Management Suite (TMS). Jednakże firma zaznacza, że nie zamierza wydawać poprawki do błędu wstrzykiwania poleceń w WAP371 (CVE-2024-20287, ocena CVSS: 6.5), ponieważ urządzenie…

CISA ostrzega: Sześć poważnych podatności w oprogramowaniu firm Apple, Apache, Adobe, D-Link i Joomla

Amerykańska Agencja ds. Cyberbezpieczeństwa i Ochrony Infrastruktury Krytycznej (CISA) zidentyfikowała i dodała do swojego katalogu znanych wykorzystywanych podatności sześć luk bezpieczeństwa (Known Exploited Vulnerabilities - KEV). Podatności te dotyczą produktów firm takich jak Apple, Apache, Adobe, D-Link oraz Joomla. Kluczową luką jest podatność oznaczona jako CVE-2023-27524, mająca wpływ na oprogramowanie do wizualizacji danych Apache Superset, która umożliwia zdalne wykonanie kodu i została oceniona na 8.9 w skali CVSS. Problem ten został naprawiony w wersji 2.1. Pozostałe wymienione podatności to: CVE-2023-38203 (CVSS 9.8) - podatność Adobe ColdFusion związana z deserializacją danych pochodzących z niezaufanych źródeł. CVE-2023-29300 (CVSS 9.8) - kolejna podatność Adobe ColdFusion. CVE-2023-41990 (CVSS 7.8) - podatność dotycząca wielu produktów Apple, która pozwala na zdalne wykonanie kodu. Została załatana w iOS 15.7.8 oraz iOS 16.3. CVE-2016-20017 (CVSS 9.8) - podatność urządzeń D-Link DSL-2750B, umożliwiająca iniekcję poleceń. CVE-2023-23752 (CVSS 5.3) - problem z kontrolą dostępu w Joomla! CISA zaleca agencjom Federalnym…

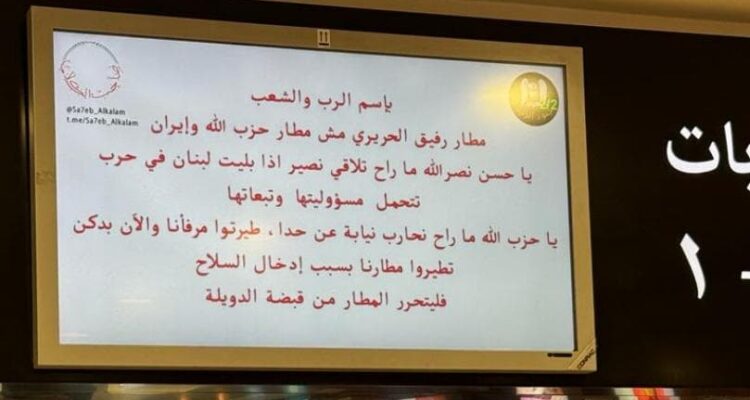

Lotnisko w Bejrucie na celowniku hakerów: Przesłanie polityczne na ekranach informacyjnych

W ostatnich dniach doszło do znaczącego incydentu cybernetycznego w Międzynarodowym Porcie Lotniczym w Bejrucie, gdzie ekrany wyświetlające informacje o lotach zostały zhakowane przez grupy anty-Hezbollah. Na ekranach pojawiły się wiadomości krytykujące Hezbollah i jego liderów, oskarżając ich o zagrożenie wojną z Izraelem. Wiadomość głosiła: "Hassan Nasrallah, nie będziesz miał zwolenników, jeśli przeklniesz Liban wojną, za którą poniesiesz odpowiedzialność i konsekwencje". Reporting #Lebanon: ❗️The airport in Beirut (Lebanon) became the victim of a cyber attack. Info screens broadcast a message directed against Hezbollah and Iran. "Hezbollah has not left anyone with any end-of-life experiments. You bombed our port, and now you can bomb our airport" pic.twitter.com/aBQ6VMTXZW — godfather (@Truthgodfather) January 8, 2024 Ten incydent podkreśla narastające napięcia w regionie. Hezbollah od pewnego czasu prowadzi ataki na izraelskie bazy wojskowe, co nasiliło się po zabiciu przez Izrael oficjela Hamasu, Saleha Arouriego, w południowym Bejrucie. W odpowiedzi na śmierć Arouriego, Hezbollah wystrzelił 62…

Irańska grupa hakerów atakuje Albanię za pomocą złośliwego oprogramowania No-Justice Wiper

Niedawne cyberataki na organizacje albańskie były prowadzone przez grupę hakerską o irańskich korzeniach, wykorzystującą złośliwe oprogramowanie typu wiper o nazwie "No-Justice". Oprogramowanie to, bazujące na systemie Windows, uniemożliwia ponowne uruchomienie systemu operacyjnego przez usunięcie sygnatury rozruchowej z głównego rekordu rozruchowego (Master Boot Record). Ataki te zostały przypisane grupie znanej jako Homeland Justice, aktywnej od lipca 2022 roku, specjalizującej się w destrukcyjnych działaniach przeciwko Albanii. Ostatnia kampania tej grupy, nazwana #DestroyDurresMilitaryCamp, koncentrowała się na między innymi na ONE Albania, Eagle Mobile Albania, Air Albania oraz albańskim parlamencie. W ramach tej kampanii wykorzystano zarówno wspomniany wiper, jak i skrypt PowerShell, który umożliwiał rozprzestrzenianie wipera na inne maszyny w sieci docelowej poprzez aktywację Windows Remote Management (WinRM). Oprócz złośliwego oprogramowania, atakujący używali również legalnych narzędzi takich jak Plink (PuTTY Link), RevSocks oraz zestawu zasobów Windows 2000 do prowadzenia działań rozpoznawczych, ruchów bocznych i zapewniania trwałego zdalnego dostępu. [caption id="attachment_2922" align="alignnone" width="764"] Ekran komputera…

Masz domenę w home.pl? Uważaj na fałszywe e-maile!

Użytkownicy usług home.pl, jednej z czołowych polskich domeno-hostowni, ponownie znaleźli się na celowniku cyberprzestępców. Jak informuje CERT Orange, oszuści stosują phishing, aby wyłudzić dane logowania do panelu home.pl. W jednym z zaobserwowanych przypadków, phishing był skierowany na subdomenę, która nie wymagała odnawiania i nie była zarejestrowana w home.pl. Co więcej, link w fałszywym mailu kierował na różne witryny w zależności od lokalizacji IP ofiary. Ten incydent to przestroga dla wszystkich użytkowników internetu. Cyberprzestępcy nieustannie rozwijają swoje metody, a wykorzystanie lokalizacji IP do spersonalizowania ataku to tylko jeden z przykładów ich innowacyjności. Ważne jest, aby zachować czujność wobec wszelkich podejrzanych emaili, zwłaszcza tych proszących o dane logowania. Eksperci zalecają korzystanie z narzędzi bezpieczeństwa oferowanych przez dostawców usług internetowych oraz nieustanne edukowanie się w zakresie cyberbezpieczeństwa.

Opracowano narzędzie do deszyfrowania Ransomware Black Basta

Grupa badawcza SRLabs, specjalizująca się w bezpieczeństwie komputerowym, opracowała narzędzie do deszyfrowania danych zaszyfrowanych przez ransomware Black Basta. To ważny krok dla ofiar tego oprogramowania, które od kwietnia 2022 roku spowodowało ogromne szkody, generując ponad 100 milionów dolarów z okupów w Bitcoinach. Black Basta jest znana z podwójnej strategii wymuszania okupu, polegającej na szyfrowaniu kluczowych serwerów i wrażliwych danych, a następnie grożeniu ujawnieniem tych informacji. Narzędzie, nazwane "Black Basta Buster", wykorzystuje lukę w algorytmie szyfrowania używanym w starszych wersjach ransomware przez grupę Black Basta. Błąd ten został naprawiony przez grupę w połowie grudnia, co oznacza, że narzędzie nie będzie skuteczne w przypadku najnowszych ataków. Mimo to, nadal umożliwia ono odzyskanie dużych plików skradzionych między listopadem 2022 a styczniem 2024 roku. [caption id="attachment_2914" align="alignnone" width="726"] Odszyfrowanie pliku za pomocą narzędzia decryptauto.py[/caption] Mechanizm działania narzędzia opiera się na analizie zaszyfrowanych plików i ocenie, czy deszyfrowanie jest możliwe. Jeśli znany jest tekst jawny…

Ukraiński gigant telekomunikacyjny Kyivstar celem zaawansowanego ataku cybernetycznego

W ostatnich miesiącach, ukraiński gigant telekomunikacyjny Kyivstar stał się celem zaawansowanego ataku cybernetycznego, który zdaniem ekspertów powinien być ostrzeżeniem dla całego Zachodu. Hakerzy, najprawdopodobniej powiązani z rosyjską jednostką wywiadu wojskowego Sandworm, byli obecni w systemie firmy od co najmniej maja 2023 roku. Atak, uznawany za jeden z najbardziej dramatycznych od czasu pełnoskalowej inwazji Rosji, spowodował ogromne zniszczenia infrastruktury Kyivstar, w tym tysięcy serwerów wirtualnych i komputerów osobistych. Odkrycia te zostały ujawnione przez Ilię Vitiuka, szefa działu cyberbezpieczeństwa w Służbie Bezpieczeństwa Ukrainy (SBU), który podkreślił, że atak miał na celu zadać cios psychologiczny oraz zbierać informacje wywiadowcze. W związku z atakiem Kyivstar współpracował ściśle z SBU, aby przywrócić swoje systemy i opracować strategie obronne przed kolejnymi atakami. Pomimo zniszczenia, atak nie wpłynął znacząco na działania wojskowe Ukrainy, które nie polegały na operatorach telekomunikacyjnych, stosując inne algorytmy i protokoły. Jednak w mniejszych miejscowościach, gdzie Kyivstar był jedynym dostawcą usług, mieszkańcy musieli zmagać…

Nowa podatność Zero-Day w przeglądarce Google Chrome

Google niedawno wydał aktualizacje bezpieczeństwa dla Chrome w celu rozwiązania problemu z podatnością zero-day o wysokim stopniu ryzyka, zidentyfikowaną jako CVE-2023-7024. Ten błąd przepełnienia bufora opartego na stercie, znajdujący się w ramach WebRTC, mógł być wykorzystany do spowodowania awarii programu lub wykonania dowolnego kodu. Błąd odkryli Clément Lecigne i Vlad Stolyarov z Google's Threat Analysis Group (TAG). Szczegóły dotyczące wady bezpieczeństwa nie zostały ujawnione, aby zapobiec dalszemu nadużyciu, a Google potwierdziło, że "istnieje exploit dla CVE-2023-7024 wykorzystywany w świecie rzeczywistym". Oprócz CVE-2023-7024, w 2023 roku odnotowano aktywne wykorzystanie ośmiu innych podatności typu zero-day w Chrome. Łącznie w 2023 roku ujawniono 26 447 podatności, co stanowi wzrost o ponad 1500 CVE w porównaniu z poprzednim rokiem, z czego 115 wad zostało wykorzystanych przez cyberprzestępców i grupy ransomware. Najczęstszymi typami wykorzystywanych podatności są zdalne wykonanie kodu, obejście zabezpieczeń, manipulowanie buforem, eskalacja uprawnień oraz błędy walidacji i parsowania danych wejściowych. Użytkownikom zaleca się…

Budowanie cyberodporności: 3 kluczowe aspekty dla dzisiejszych organizacji

W dobie cyfryzacji, gdzie większość procesów biznesowych przenosi się do świata wirtualnego, kwestia cyberbezpieczeństwa staje się priorytetem. To już nie tylko zabezpieczenie przed wirusami czy hakerami, ale całościowe podejście do ochrony cyfrowych zasobów firmy. W tym artykule przyjrzymy się trzem kluczowym aspektom, które każda organizacja powinna wziąć pod uwagę, budując swoją cyberodporność. 1. Świadomość i Edukacja Pracowników: Pierwszym i najważniejszym elementem jest edukacja i podnoszenie świadomości pracowników. To oni są najczęściej pierwszą linią obrony przed cyberatakami. Szkolenia z zakresu bezpiecznego korzystania z zasobów internetowych, identyfikacji phishingu oraz innych oszustw internetowych, są kluczowe. Regularne aktualizacje wiedzy i procedur, wraz z testowaniem wiedzy pracowników, mogą znacząco zmniejszyć ryzyko incydentów. 2. Zaawansowane Technologie Ochrony: Drugim aspektem jest implementacja zaawansowanych technologii. W tym kontekście warto zwrócić uwagę na rozwiązania takie jak firewalle nowej generacji, systemy wykrywania i zapobiegania intruzom (IDS/IPS), a także rozwiązania oparte na sztucznej inteligencji do analizy i przewidywania potencjalnych zagrożeń. Ważne…

Wielka wojna o chipy: rozgrywka technologiczna między USA a Chinami

W epoce cyfrowej, gdzie technologia kształtuje każdy aspekt naszego życia, półprzewodniki - serce nowoczesnych urządzeń elektronicznych - stały się przedmiotem globalnej rywalizacji. Ta rywalizacja, często określana jako "wojna o chipy", szczególnie zaostrzyła się między dwoma supermocarstwami - Stanami Zjednoczonymi a Chinami. Inspiracją do głębszego zrozumienia tego konfliktu jest książka Chrisa Millera "Wielka Wojna o Chipy". Rola Półprzewodników Półprzewodniki to nie tylko podstawa smartfonów i komputerów. Odgrywają kluczową rolę w sektorze obronnym, w produkcji samochodów, sprzętu AGD i wielu innych. W erze Internetu Rzeczy, gdzie coraz więcej urządzeń łączy się ze sobą, znaczenie półprzewodników rośnie eksponencjalnie. USA vs Chiny - Strategiczna Rywalizacja USA, od dawna lider w technologii półprzewodnikowej, z Silicon Valley jako swoim technologicznym epicentrum, stoi w obliczu rosnącej konkurencji ze strony Chin. Chiny, dążąc do technologicznej samowystarczalności i globalnego liderowania, inwestują ogromne sumy w rozwój własnego przemysłu półprzewodnikowego. Wpływ Polityki i Gospodarki Relacje między USA a Chinami są kluczowe…