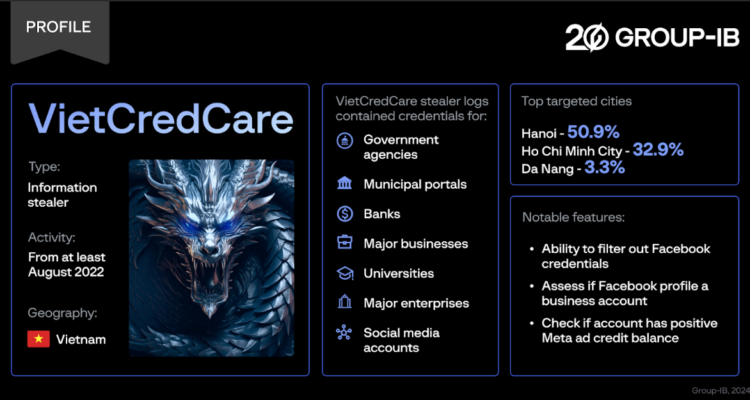

Ostrzeżenie przed VietCredCare: Złośliwe oprogramowanie wykradające korporacyjne konta na Facebooku

Ostatnio na celowniku cyberprzestępców znalazły się firmy reklamujące się na Facebooku w Wietnamie. Zagrożenie nosi nazwę VietCredCare i jest to złośliwe oprogramowanie typu information stealer, które aktywnie działa przynajmniej od sierpnia 2022 roku. Jego głównym celem jest przejmowanie korporacyjnych kont na Facebooku poprzez automatyczne wyłapywanie ciasteczek sesji i poświadczeń z zainfekowanych urządzeń. Jak działa VietCredCare? VietCredCare rozpowszechniane jest przez linki do fałszywych stron na postach w mediach społecznościowych i platformach do natychmiastowej wymiany wiadomości, udając legalne oprogramowanie takie jak Microsoft Office czy Acrobat Reader. Po zainstalowaniu jest w stanie wydobyć dane uwierzytelniające, ciasteczka i identyfikatory sesji z przeglądarek internetowych, w tym Google Chrome, Microsoft Edge oraz Cốc Cốc - przeglądarki skierowanej na rynek wietnamski. [caption id="attachment_3002" align="alignnone" width="1233"] Schemat dystrybucji kampanii kradzieży danych w Wietnamie (fot. https://www.group-ib.com/)[/caption] Co wyróżnia VietCredCare, to zdolność do pobrania adresu IP ofiary, sprawdzenia, czy konto na Facebooku jest profilem biznesowym i oceny, czy konto aktualnie…

Hakerzy powiązani z Rosją i Białorusią atakują ponad 80 organizacji wykorzystując luki w Roundcube

Nowa kampania szpiegowska, przypisywana działaniom hakerów działających z korzyścią dla Rosji i Białorusi, wykorzystuje podatności typu cross-site scripting (XSS) w serwerach pocztowych Roundcube, mając na celu infiltrację ponad 80 organizacji. Według informacji od Recorded Future, te ataki skupiały się głównie na celach zlokalizowanych w Gruzji, Polsce i Ukrainie. Za tą aktywnością stoi grupa znana jako Winter Vivern, identyfikowana również jako TA473 i UAC0114, którą firma cyberbezpieczeństwa monitoruje pod nazwą Threat Activity Group 70 (TAG-70). ESET już w październiku 2023 roku zwracało uwagę na wykorzystywanie przez Winter Vivern podatności w Roundcube i oprogramowaniu, co wpisuje się w działania innych grup hakerskich związanych z Rosją, takich jak APT28, APT29 czy Sandworm, specjalizujących się w atakach na oprogramowanie pocztowe. Grupa, aktywna przynajmniej od grudnia 2020 roku, została również powiązana z wykorzystaniem załatanej już luki w oprogramowaniu Zimbra Collaboration do infiltracji organizacji w Mołdawii i Tunezji w lipcu 2023 roku. Kampania odkryta przez Recorded…

Naukowcy z KISA przełamali zabezpieczenia ransomware Rhysida

Badacze ds. cyberbezpieczeństwa odkryli "wadę w implementacji", która umożliwiła odtworzenie kluczy szyfrujących i odszyfrowanie danych zablokowanych przez ransomware Rhysida. Wyniki badań zostały opublikowane w zeszłym tygodniu przez grupę badaczy z Uniwersytetu Kookmin i Koreańskiej Agencji Internetu i Bezpieczeństwa (KISA). "Przeprowadzając kompleksową analizę ransomware Rhysida, zidentyfikowaliśmy wadę w implementacji, która umożliwiła nam regenerację klucza szyfrującego używanego przez złośliwe oprogramowanie," Osiągnięcie to oznacza pierwsze pomyślne odszyfrowanie tego szczepu ransomware, który pojawił się po raz pierwszy w maju 2023 roku. Narzędzie do odzyskiwania danych jest dystrybuowane przez KISA. Rhysida wyróżnia się kilkoma charakterystycznymi cechami: Podwójne wymuszanie (double extortion): Rhysida stosuje strategię znaną jako podwójne wymuszanie, polegającą na dodatkowym wywieraniu presji na ofiary poprzez groźbę opublikowania skradzionych danych w internecie, jeśli okup nie zostanie zapłacony. Taka taktyka ma na celu zwiększenie prawdopodobieństwa zapłaty okupu przez ofiary. Wykorzystanie LibTomCrypt: Badania wykazały, że Rhysida korzysta z biblioteki LibTomCrypt do szyfrowania danych ofiar. Jest to biblioteka kryptograficzna,…

INTERPOL uderza w cyberprzestępczość: Globalna operacja przeciwko zagrożeniom online

W ramach międzynarodowej operacji Synergia, prowadzonej przez INTERPOL, udało się zidentyfikować ponad 1300 serwerów używanych do cyberataków. W trakcie trzymiesięcznej operacji "Synergia", przeprowadzonej w ponad 50 krajach i zaangażowującej 60 agencji ścigania, skupiono się na zwalczaniu złożonych i transgranicznych działań przestępczych, wykorzystując zaawansowane narzędzia techniczne i metodologie dla skutecznych śledztw i interwencji. Zidentyfikowano 1300 podejrzanych witryn i serwerów związanych z cyberprzestępczością, z czego 70% złośliwych serwerów zostało wyłączonych, zakłócając ich działania. Aresztowano 31 osób, identyfikując dodatkowo 70 podejrzanych, z udziałem krajów z różnych kontynentów, od Europy i Azji po Afrykę i Amerykę Południową. Operacja "Synergia" objęła przeszukania domów i konfiskatę sprzętu, współpracę z partnerami z sektora prywatnego, takimi jak giganci technologiczni Kaspersky i TrendMicro, którzy dostarczyli kluczowe informacje i wsparcie. Zastępca dyrektora INTERPOL-u ds. Cyberprzestępczości, "Bernardo Pillot", podkreślił, że wyniki operacji, osiągnięte dzięki wspólnym wysiłkom wielu krajów i partnerów, pokazują niezachwiane zaangażowanie w ochronę przestrzeni cyfrowej, zbliżając nas do bezpieczniejszego…

Luka w Apache ActiveMQ wykorzystana do instalacji Godzilla Web Shelli

Specjaliści ds. cyberbezpieczeństwa wykryli nowe zagrożenie w sieci: lukę w popularnym oprogramowaniu serwerowym Apache ActiveMQ, która jest wykorzystywana do instalacji szkodliwych web shelli znanych jako Godzilla. Apache ActiveMQ, znane oprogramowanie pośredniczące w przetwarzaniu wiadomości, stało się celem ataków po odkryciu poważnego błędu. Mimo że luka została załatana w najnowszych aktualizacjach, wiele systemów pozostaje narażonych z powodu braku szybkiego wdrożenia poprawek. Eksperci z branży IT alarmują, że hakerzy wykorzystują tę lukę do instalacji web shelli Godzilla, co daje im zdalny dostęp do serwerów i umożliwia wykonanie dowolnego kodu. Godzilla to zaawansowany web shell, który umożliwia atakującym pełną kontrolę nad zainfekowanym systemem. Jak Rozpoznać Zagrożenie? Znaki ostrzegawcze obejmują nieoczekiwane zmiany w konfiguracji serwera, niezwykłą aktywność sieciową oraz nieautoryzowane zmiany plików. Eksperci zalecają administratorom systemów pilne sprawdzenie, czy ich oprogramowanie Apache ActiveMQ jest aktualne i czy nie ma śladów nieautoryzowanej ingerencji. Co Można Zrobić? Podstawowym krokiem jest natychmiastowa aktualizacja Apache ActiveMQ do najnowszej…

Ponad 7100 stron zainfekowanych przez Balada Injector

Balada Injector to złośliwe oprogramowanie, które wykorzystuje luki w popularnym pluginie WordPress - Popup Builder. Co ciekawe, ta specyficzna luka, oznaczona jako CVE-2023-6000, posiada wysoki stopień zagrożenia (8.8 w skali CVSS). Atakujący mogą wykorzystać tę lukę do wykonania działań administracyjnych na stronie, w tym instalacji dodatkowych wtyczek i tworzenia nowych użytkowników z uprawnieniami administratora. Według raportów firmy Sucuri, która zajmuje się bezpieczeństwem stron, Balada Injector jest aktywny od 2017 roku i mógł zainfekować już ponad milion stron internetowych. Jest to alarmujący sygnał dla społeczności WordPress, podkreślający potrzebę ciągłego monitorowania i aktualizowania wtyczek. Mechanizm Działania: Balada Injector wstrzykuje złośliwy kod JavaScript, który następnie przejmuje kontrolę nad stroną. Celem ataku jest przekierowywanie odwiedzających na fałszywe strony wsparcia technicznego, oszukańcze wygrane w loterii czy strony z fałszywymi powiadomieniami. Co więcej, atakujący mogą utrzymywać stałą kontrolę nad zainfekowaną stroną poprzez dodawanie backdoorów, złośliwych wtyczek oraz tworzenie fałszywych kont administratorów. Konsekwencje dla Administratorów Stron: Administratorzy…

Irańska grupa hakerów atakuje Albanię za pomocą złośliwego oprogramowania No-Justice Wiper

Niedawne cyberataki na organizacje albańskie były prowadzone przez grupę hakerską o irańskich korzeniach, wykorzystującą złośliwe oprogramowanie typu wiper o nazwie "No-Justice". Oprogramowanie to, bazujące na systemie Windows, uniemożliwia ponowne uruchomienie systemu operacyjnego przez usunięcie sygnatury rozruchowej z głównego rekordu rozruchowego (Master Boot Record). Ataki te zostały przypisane grupie znanej jako Homeland Justice, aktywnej od lipca 2022 roku, specjalizującej się w destrukcyjnych działaniach przeciwko Albanii. Ostatnia kampania tej grupy, nazwana #DestroyDurresMilitaryCamp, koncentrowała się na między innymi na ONE Albania, Eagle Mobile Albania, Air Albania oraz albańskim parlamencie. W ramach tej kampanii wykorzystano zarówno wspomniany wiper, jak i skrypt PowerShell, który umożliwiał rozprzestrzenianie wipera na inne maszyny w sieci docelowej poprzez aktywację Windows Remote Management (WinRM). Oprócz złośliwego oprogramowania, atakujący używali również legalnych narzędzi takich jak Plink (PuTTY Link), RevSocks oraz zestawu zasobów Windows 2000 do prowadzenia działań rozpoznawczych, ruchów bocznych i zapewniania trwałego zdalnego dostępu. [caption id="attachment_2922" align="alignnone" width="764"] Ekran komputera…

Ukraiński gigant telekomunikacyjny Kyivstar celem zaawansowanego ataku cybernetycznego

W ostatnich miesiącach, ukraiński gigant telekomunikacyjny Kyivstar stał się celem zaawansowanego ataku cybernetycznego, który zdaniem ekspertów powinien być ostrzeżeniem dla całego Zachodu. Hakerzy, najprawdopodobniej powiązani z rosyjską jednostką wywiadu wojskowego Sandworm, byli obecni w systemie firmy od co najmniej maja 2023 roku. Atak, uznawany za jeden z najbardziej dramatycznych od czasu pełnoskalowej inwazji Rosji, spowodował ogromne zniszczenia infrastruktury Kyivstar, w tym tysięcy serwerów wirtualnych i komputerów osobistych. Odkrycia te zostały ujawnione przez Ilię Vitiuka, szefa działu cyberbezpieczeństwa w Służbie Bezpieczeństwa Ukrainy (SBU), który podkreślił, że atak miał na celu zadać cios psychologiczny oraz zbierać informacje wywiadowcze. W związku z atakiem Kyivstar współpracował ściśle z SBU, aby przywrócić swoje systemy i opracować strategie obronne przed kolejnymi atakami. Pomimo zniszczenia, atak nie wpłynął znacząco na działania wojskowe Ukrainy, które nie polegały na operatorach telekomunikacyjnych, stosując inne algorytmy i protokoły. Jednak w mniejszych miejscowościach, gdzie Kyivstar był jedynym dostawcą usług, mieszkańcy musieli zmagać…

Oszuści wykorzystują Google Forms w zaawansowanym ataku phishingowym BazarCall

Ostatnimi czasy oszuści cybernetyczni wzięli na celownik Google Forms, wykorzystując je do przeprowadzania ataków typu BazarCall. Metoda ta, znana również jako BazaCall lub Callback phishing, została zidentyfikowana przez badaczy z Abnormal Security. Tradycyjnie atak BazarCall rozpoczyna się od maila phishingowego, który wygląda jak powiadomienie o płatności lub potwierdzenie subskrypcji od znanej marki. E-mail zachęca odbiorców do zadzwonienia pod podany numer telefonu w celu zakwestionowania opłat lub anulowania usługi, tworząc poczucie pilności. Jednak prawdziwym celem jest zmuszenie ofiar do zainstalowania złośliwego oprogramowania podczas rozmowy telefonicznej, co naraża organizacje na przyszłe zagrożenia cybernetyczne. [caption id="attachment_2832" align="alignnone" width="828"] Przykład tradycyjnego ataku BazarCall/BazaCall (fot: abnormalsecurity.com)[/caption] Co wyróżnia tę wersję BazarCall, to użycie Google Forms w celu podniesienia wiarygodności złośliwych e-maili. Atakujący tworzy formularz Google, dodając szczegóły dotyczące fałszywej transakcji, w tym numer faktury i informacje o płatności. Następnie aktywują opcję potwierdzenia odpowiedzi, wysyłając kopię wypełnionego formularza na adres e-mail celu ataku. Mike Britton, główny…

Rosyjski wywiad wykorzystuje podatność w oprogramowaniu JetBrains TeamCity

W nowoczesnym świecie bezpieczeństwa cyfrowego, zagrożenia związane z lukami w oprogramowaniu są coraz częstsze i bardziej skomplikowane. Ostatnia kampania rosyjskiego wywiadu, wykorzystująca podatność CVE-2023-42793 w oprogramowaniu JetBrains TeamCity, stanowi przykład tego rodzaju zagrożeń. TeamCity, narzędzie do zarządzania procesami wytwarzania oprogramowania, stało się celem ataków. Dostęp do serwerów TeamCity może zapewnić nieautoryzowany dostęp do kodów źródłowych, certyfikatów kryptograficznych, a nawet pozwolić na manipulację w łańcuchu dostaw oprogramowania. Kompromitacja łańcucha dostaw oprogramowania to jedno z najtrudniejszych do wykrycia zagrożeń. Może to prowadzić do wprowadzenia złośliwych modyfikacji do powszechnie używanego oprogramowania, co z kolei stwarza poważne ryzyko dla bezpieczeństwa cywilnego, gospodarczego i publicznego. Na szczęście, współpraca międzynarodowa i publiczno-prywatna, w której uczestniczyły m.in. SKW, CERT.PL, FBI, CISA, NSA, UK NCSC, a także firmy prywatne, umożliwiła identyfikację i przeciwdziałanie tej kampanii. Wspólne działania doprowadziły do zablokowania infrastruktury wykorzystywanej przez rosyjski wywiad oraz unieszkodliwienia narzędzi wykorzystywanych przez nich. W odpowiedzi na te działania, agencje bezpieczeństwa…

W erze cyfrowej, gdzie nasze życie codzienne coraz bardziej przenika się ze światem online, kwestia cyberbezpieczeństwa staje się nie tylko ważna, ale wręcz niezbędna. Kategoria “Cyberbezpieczeństwo” na naszym portalu to centrum wiedzy poświęcone tej kluczowej tematyce. Znajdziesz tu bogaty zasób informacji, porad i analiz dotyczących ochrony w cyberprzestrzeni.

Naszym celem jest edukacja i podnoszenie świadomości na temat różnorodnych aspektów bezpieczeństwa cyfrowego. Od prostych porad dotyczących bezpiecznych haseł, po zaawansowane techniki obrony przed cyberatakami – ten dział jest przeznaczony zarówno dla początkujących użytkowników internetu, jak i doświadczonych specjalistów IT.

Regularnie publikujemy artykuły na temat najnowszych trendów w cyberbezpieczeństwie, recenzje narzędzi zabezpieczających, a także analizy znaczących incydentów bezpieczeństwa cyfrowego. Dodatkowo, w tej kategorii znajdziesz praktyczne wskazówki, jak chronić swoje urządzenia, dane osobowe i firmowe zasoby przed potencjalnymi zagrożeniami.

“Cyberbezpieczeństwo” to nie tylko źródło cennych informacji, ale także platforma wymiany doświadczeń i dyskusji na temat rozwijających się technologii i strategii ochrony w cyfrowym świecie. Zachęcamy do aktywnego uczestnictwa i dzielenia się swoimi doświadczeniami oraz wiedzą, aby wspólnie budować bezpieczniejszą przestrzeń cyfrową.