Joomla naprawia błędy XSS

System zarządzania treścią Joomla, popularne narzędzie wykorzystywane przez strony internetowe na całym świecie, niedawno został zaktualizowany, aby zaradzić pięciu podatnościom. Te luki w bezpieczeństwie mogły umożliwić atakującym wykonanie dowolnego kodu na stronach, które nie zostały zabezpieczone. Odkryte podatności Analizy wykazały, że problemy wpływają na różne wersje Joomla, z rozwiązaniami dostępnymi w najnowszych aktualizacjach - wersjach 5.0.3 i 4.4.3. Oto przegląd kluczowych podatności: CVE-2024-21722: Funkcje zarządzania wieloskładnikowym uwierzytelnieniem (MFA) nie zamykały poprawnie sesji użytkownika po modyfikacji metod MFA, co stanowiło lukę w bezpieczeństwie. CVE-2024-21723: Niewłaściwe parsowanie URLi mogło prowadzić do niezamierzonego przekierowania. CVE-2024-21724: Niewystarczająca walidacja danych wejściowych w polach wyboru mediów mogła skutkować podatnościami na ataki typu cross-site scripting (XSS) w różnych rozszerzeniach. CVE-2024-21725: Niewłaściwe escapowanie adresów email mogło prowadzić do podatności XSS w różnych komponentach. CVE-2024-21726: Niewystarczające filtrowanie treści w kodzie filtrującym, prowadzące do wielu podatności XSS. Szczególnie podatność oznaczona jako CVE-2024-21725 uznana została za najbardziej ryzykowną z uwagi na…

Luka w klawiaturach Magic Keyboard pozwala na przejęcie kontroli nad urządzeniami z iOS, Android, Linux i macOS

Niedawno odkryto poważną lukę w zabezpieczeniach dotyczącą klawiatur Magic Keyboard firmy Apple. Problem ten mógł umożliwić atakującym przejęcie kontroli nad urządzeniami z systemami iOS, Android, Linux i macOS poprzez iniekcję klawiatury Bluetooth. Odkryty przez inżyniera oprogramowania SkySafe, Marca Newlina, błąd umożliwiał atakującym w pobliżu urządzenia połączenie z nim za pomocą nieuwierzytelnionego Bluetooth i iniekcję klawiszy, co pozwalało na instalowanie aplikacji, uruchamianie dowolnych poleceń, przekazywanie wiadomości itp. Atak mógł być przeprowadzony nawet w trybie Lockdown Mode w systemach macOS i iOS, jeśli Bluetooth był włączony i sparowany z Magic Keyboard. Według Newlina, luka powstała zarówno z powodu błędu implementacji, jak i problemu z protokołem Bluetooth. Atakujący, mający fizyczny dostęp do urządzenia, mógł oszukać maszynę stanu hosta Bluetooth i sparować je z fałszywą klawiaturą bez potwierdzenia użytkownika. Po sparowaniu, atakujący mógł iniektować klawisze, wykonując działania jako użytkownik – instalując aplikacje, uruchamiając dowolne polecenia itp., pod warunkiem, że te działania nie wymagały hasła…

Technologia rozpoznawania twarzy w Londynie: Narzędzie bezpieczeństwa czy naruszenie prywatności?

W ostatni weekend w Londynie odbyły się protesty popierające Palestynę i Izrael, podczas których Metropolitan Police zastosowała technologię rozpoznawania twarzy. Celem było zidentyfikowanie osób niosących obraźliwe plakaty, banery oraz popełniających inne rodzaje wykroczeń. W sobotę kampania Palestine Solidarity i inne grupy zorganizowały marsz popierający Palestynę, a w niedzielę odbył się kolejny wiec popierający Izrael na placu Trafalgar w Londynie. Przed wydarzeniami policja ogłosiła, że będzie stosować rozpoznawanie twarzy, aby porównywać zdjęcia z kamer CCTV oraz obrazy udostępniane w mediach społecznościowych z bazą danych obrazów przechowywanych w systemie policyjnym. Podczas protestu pro-palestyńskiego aresztowano łącznie sześć osób. W sumie policja aresztowała 29 osób, w tym za nawoływanie do nienawiści rasowej, inne przestępstwa motywowane rasowo, przemoc i napaść na funkcjonariusza policji. Zastosowanie tej technologii przez brytyjskie siły policyjne wzrosło mimo krytyki ze strony niektórych ustawodawców, organizacji pozarządowych i ekspertów ds. polityki. Policja Metropolitalna podkreśliła, że niektóre z wyświetlanych na protestach znaków, banerów i…

Pierwsza fabryka ładowarek EV w USA otwarta w Teksasie

LG Electronics otworzyło swoją pierwszą fabrykę ładowarek do pojazdów elektrycznych (EV) w Stanach Zjednoczonych, zlokalizowaną w Fort Worth w Teksasie. Ta nowa inicjatywa stanowi ważny krok dla firmy w kierunku wzmocnienia swojej pozycji na rynku rozwiązań do ładowania EV. Oto kilka kluczowych informacji na temat fabryki i jej znaczenia: Lokalizacja i Infrastruktura: Fabryka ma powierzchnię 100 000 stóp kwadratowych i jest zdolna do produkcji 12 000 ładowarek rocznie. Jest to pierwsza fabryka LG poza Koreą Południową, która produkować będzie ładowarki EV. Produkty i Technologia: LG rozpoczęło montaż ładowarek 11kW w swojej fabryce w Teksasie i planuje rozpoczęcie produkcji szybkich ładowarek 175kW w pierwszej połowie roku. Firma zamierza także wprowadzić na rynek ultra-szybkie ładowarki 350kW w 2024 roku, rozszerzając tym samym swoją ofertę, aby sprostać różnorodnym potrzebom klientów, szczególnie tych działających w sektorach takich jak podróże komercyjne i transport na długie dystanse. Znaczenie dla Rynku: Uruchomienie fabryki ma na celu zaspokojenie…

Cisco łata krytyczną podatność w oprogramowaniu Unity Connection

Cisco niedawno wydało aktualizacje oprogramowania, aby zaradzić krytycznemu błędowi bezpieczeństwa w swoim oprogramowaniu Unity Connection. Błąd, oznaczony jako CVE-2024-20272 i oceniany na 7,3 w skali CVSS, jest wynikiem braku uwierzytelnienia w określonym interfejsie API oraz niewłaściwej walidacji danych dostarczanych przez użytkownika. Możliwe jest, że atakujący wykorzystałby tę lukę, przesyłając dowolne pliki na dotknięty system, co pozwoliłoby na wykonanie dowolnych poleceń w systemie operacyjnym i podniesienie uprawnień do poziomu root. Błąd dotyczy wersji Cisco Unity Connection 12.5 i wcześniejszych oraz 14, a został już naprawiony w odpowiednich aktualizacjach (wersje 12.5.1.19017-4 i 14.0.1.14006-5). Odkrywcą błędu jest badacz bezpieczeństwa Maxim Suslov. Cisco dodatkowo wydało poprawki do 11 luk o średnim stopniu zagrożenia w swoim oprogramowaniu, obejmujących między innymi Identity Services Engine, WAP371 Wireless Access Point, ThousandEyes Enterprise Agent i TelePresence Management Suite (TMS). Jednakże firma zaznacza, że nie zamierza wydawać poprawki do błędu wstrzykiwania poleceń w WAP371 (CVE-2024-20287, ocena CVSS: 6.5), ponieważ urządzenie…

CISA ostrzega: Sześć poważnych podatności w oprogramowaniu firm Apple, Apache, Adobe, D-Link i Joomla

Amerykańska Agencja ds. Cyberbezpieczeństwa i Ochrony Infrastruktury Krytycznej (CISA) zidentyfikowała i dodała do swojego katalogu znanych wykorzystywanych podatności sześć luk bezpieczeństwa (Known Exploited Vulnerabilities - KEV). Podatności te dotyczą produktów firm takich jak Apple, Apache, Adobe, D-Link oraz Joomla. Kluczową luką jest podatność oznaczona jako CVE-2023-27524, mająca wpływ na oprogramowanie do wizualizacji danych Apache Superset, która umożliwia zdalne wykonanie kodu i została oceniona na 8.9 w skali CVSS. Problem ten został naprawiony w wersji 2.1. Pozostałe wymienione podatności to: CVE-2023-38203 (CVSS 9.8) - podatność Adobe ColdFusion związana z deserializacją danych pochodzących z niezaufanych źródeł. CVE-2023-29300 (CVSS 9.8) - kolejna podatność Adobe ColdFusion. CVE-2023-41990 (CVSS 7.8) - podatność dotycząca wielu produktów Apple, która pozwala na zdalne wykonanie kodu. Została załatana w iOS 15.7.8 oraz iOS 16.3. CVE-2016-20017 (CVSS 9.8) - podatność urządzeń D-Link DSL-2750B, umożliwiająca iniekcję poleceń. CVE-2023-23752 (CVSS 5.3) - problem z kontrolą dostępu w Joomla! CISA zaleca agencjom Federalnym…

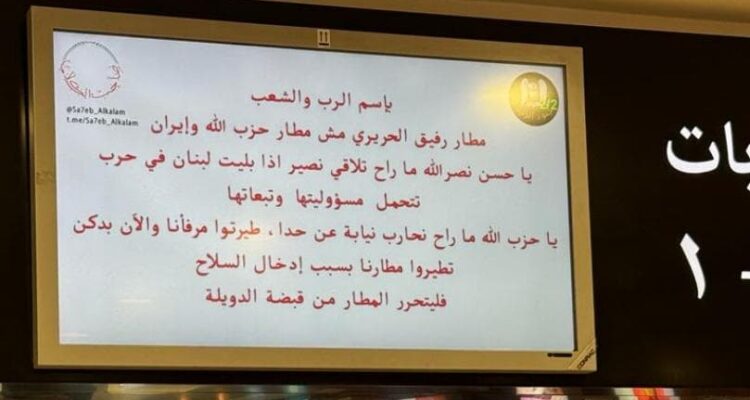

Lotnisko w Bejrucie na celowniku hakerów: Przesłanie polityczne na ekranach informacyjnych

W ostatnich dniach doszło do znaczącego incydentu cybernetycznego w Międzynarodowym Porcie Lotniczym w Bejrucie, gdzie ekrany wyświetlające informacje o lotach zostały zhakowane przez grupy anty-Hezbollah. Na ekranach pojawiły się wiadomości krytykujące Hezbollah i jego liderów, oskarżając ich o zagrożenie wojną z Izraelem. Wiadomość głosiła: "Hassan Nasrallah, nie będziesz miał zwolenników, jeśli przeklniesz Liban wojną, za którą poniesiesz odpowiedzialność i konsekwencje". Reporting #Lebanon: ❗️The airport in Beirut (Lebanon) became the victim of a cyber attack. Info screens broadcast a message directed against Hezbollah and Iran. "Hezbollah has not left anyone with any end-of-life experiments. You bombed our port, and now you can bomb our airport" pic.twitter.com/aBQ6VMTXZW — godfather (@Truthgodfather) January 8, 2024 Ten incydent podkreśla narastające napięcia w regionie. Hezbollah od pewnego czasu prowadzi ataki na izraelskie bazy wojskowe, co nasiliło się po zabiciu przez Izrael oficjela Hamasu, Saleha Arouriego, w południowym Bejrucie. W odpowiedzi na śmierć Arouriego, Hezbollah wystrzelił 62…

Opracowano narzędzie do deszyfrowania Ransomware Black Basta

Grupa badawcza SRLabs, specjalizująca się w bezpieczeństwie komputerowym, opracowała narzędzie do deszyfrowania danych zaszyfrowanych przez ransomware Black Basta. To ważny krok dla ofiar tego oprogramowania, które od kwietnia 2022 roku spowodowało ogromne szkody, generując ponad 100 milionów dolarów z okupów w Bitcoinach. Black Basta jest znana z podwójnej strategii wymuszania okupu, polegającej na szyfrowaniu kluczowych serwerów i wrażliwych danych, a następnie grożeniu ujawnieniem tych informacji. Narzędzie, nazwane "Black Basta Buster", wykorzystuje lukę w algorytmie szyfrowania używanym w starszych wersjach ransomware przez grupę Black Basta. Błąd ten został naprawiony przez grupę w połowie grudnia, co oznacza, że narzędzie nie będzie skuteczne w przypadku najnowszych ataków. Mimo to, nadal umożliwia ono odzyskanie dużych plików skradzionych między listopadem 2022 a styczniem 2024 roku. [caption id="attachment_2914" align="alignnone" width="726"] Odszyfrowanie pliku za pomocą narzędzia decryptauto.py[/caption] Mechanizm działania narzędzia opiera się na analizie zaszyfrowanych plików i ocenie, czy deszyfrowanie jest możliwe. Jeśli znany jest tekst jawny…

ALLPlayer 9.0 z funkcją lektora AI

Premiera ALLPlayer 9.0 to znaczący krok w świecie technologii multimedialnych. Nowa wersja tego popularnego odtwarzacza multimedialnego wprowadza rewolucyjną funkcję Lektora AI, która przekształca tekst napisów w realistyczny głos lektora. Jest to szczególnie korzystne dla osób słabowidzących, nieprzepadających za dubbingiem oraz dla tych, którzy chcą słuchać filmów w tle. Technologia ta oferuje nowy wymiar w oglądaniu filmów, zachowując oryginalną autentyczność głosu aktorów i wzbogacając doświadczenie użytkownika. ALLPlayer 9.0, znanym ze swojej intuicyjnej obsługi i wsparcia dla różnorodnych formatów multimedialnych, dzięki Lektorowi AI staje się jeszcze bardziej funkcjonalny. To kolejny krok w dążeniu twórców do zapewnienia najlepszego doświadczenia multimedialnego, demonstrując ciągły rozwój i innowacyjność w tej dziedzinie. Nowa wersja ALLPlayer jest już dostępna do pobrania, umożliwiając użytkownikom odkrywanie nowego wymiaru rozrywki. Program dostępny na https://www.allplayer.org/ ALLPlayer to popularny odtwarzacz multimedialny, który został stworzony i rozwijany w Polsce. Jego historia zaczyna się w 2006 roku, kiedy to firma ALLPlayer Group postanowiła stworzyć program,…

Google wprowadza ‘Tracking Protection’ w Chrome: Nowa era prywatności i ograniczenia cookies stron trzecich

Google wprowadza nową funkcję "Tracking Protection" w przeglądarce Chrome, której celem jest ograniczenie śledzenia międzystronicowego poprzez domyślne blokowanie dostępu do cookies stron trzecich. Testowanie tej funkcji rozpocznie się 4 stycznia 2024 roku na 1% użytkowników Chrome, zarówno na komputerach stacjonarnych, jak i urządzeniach z systemem Android. W przeciwieństwie do innych przeglądarek, takich jak Safari i Firefox, które już wprowadziły ograniczenia w stosowaniu cookies stron trzecich, Google wybiera bardziej zrównoważone podejście. Ma ono na celu umożliwienie użytkownikom dostępu do bezpłatnych treści i usług online, jednocześnie zapewniając ochronę prywatności. Privacy Sandbox, część tej inicjatywy, zamiast dostarczać identyfikatory użytkowników między witrynami lub aplikacjami, będzie agregować, ograniczać lub "zaszumiać" dane za pomocą takich API jak Protected Audience, Topics i Attribution Reporting. Pozwoli to na blokowanie śledzenia zachowań użytkowników przez strony trzecie, jednocześnie umożliwiając witrynom i aplikacjom wyświetlanie trafnych reklam oraz umożliwiając reklamodawcom mierzenie skuteczności swoich reklam online bez wykorzystywania indywidualnych identyfikatorów.

Witaj w sekcji “News & Technologie”, gdzie przyszłość spotyka się z teraźniejszością. Ta kategoria jest dedykowana najświeższym informacjom i trendom w świecie nowoczesnych technologii. Tutaj każdy dzień przynosi coś nowego – od przełomowych odkryć w dziedzinie nauki, przez innowacje w branży tech, po najnowsze wydarzenia ze świata start-upów i gigantów technologicznych.

Nasza misja to dostarczanie aktualnych, dokładnych i dogłębnych wiadomości, które są niezbędne w szybko zmieniającym się świecie technologii. W “News & Technologie” znajdziesz szeroki zakres tematów: od sztucznej inteligencji, przez robotykę, internet rzeczy (IoT), technologie mobilne, aż po cyberbezpieczeństwo i blockchain.

Dzięki naszej sekcji będziesz na bieżąco z najnowszymi gadżetami, oprogramowaniem, oraz trendami, które kształtują przyszłość technologiczną. Zapewniamy, że nasze artykuły są nie tylko informacyjne, ale również inspirujące, otwierające umysł na nowe możliwości i perspektywy.

“News & Technologie” to nie tylko źródło wiadomości, ale także przestrzeń dla społeczności entuzjastów technologii, którzy chcą dzielić się wiedzą, opiniami i przemyśleniami na temat kierunków rozwoju technologicznego. Dołącz do nas i bądź częścią tej ekscytującej podróży przez świat nowych technologii!