Grupa badawcza SRLabs, specjalizująca się w bezpieczeństwie komputerowym, opracowała narzędzie do deszyfrowania danych zaszyfrowanych przez ransomware Black Basta. To ważny krok dla ofiar tego oprogramowania, które od kwietnia 2022 roku spowodowało ogromne szkody, generując ponad 100 milionów dolarów z okupów w Bitcoinach. Black Basta jest znana z podwójnej strategii wymuszania okupu, polegającej na szyfrowaniu kluczowych serwerów i wrażliwych danych, a następnie grożeniu ujawnieniem tych informacji.

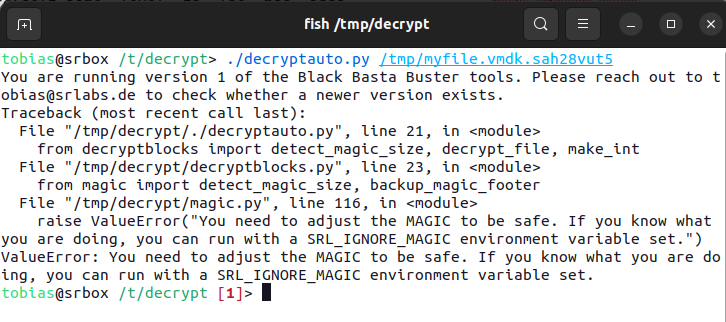

Narzędzie, nazwane “Black Basta Buster“, wykorzystuje lukę w algorytmie szyfrowania używanym w starszych wersjach ransomware przez grupę Black Basta. Błąd ten został naprawiony przez grupę w połowie grudnia, co oznacza, że narzędzie nie będzie skuteczne w przypadku najnowszych ataków. Mimo to, nadal umożliwia ono odzyskanie dużych plików skradzionych między listopadem 2022 a styczniem 2024 roku.

Mechanizm działania narzędzia opiera się na analizie zaszyfrowanych plików i ocenie, czy deszyfrowanie jest możliwe. Jeśli znany jest tekst jawny 64 zaszyfrowanych bajtów pliku, dane mogą zostać odzyskane. Rozmiar pliku określa, czy może być on całkowicie czy częściowo odzyskany. Pliki mniejsze niż 5000 bajtów nie mogą być przywrócone, podczas gdy całkowite odzyskanie jest możliwe dla plików o rozmiarze od 5000 bajtów do 1 GB. Pierwsze 5000 bajtów plików większych niż 1 GB zostanie utracone, jednak pozostałe bajty mogą być odzyskane.

Black Basta jest jednym z najbardziej udanych ransomware, generując ponad 100 milionów dolarów przychodu od kwietnia 2022 roku. Jej twórcy są podejrzewani o powiązania z nieistniejącą już grupą Conti i malwarem Qakbot.

Ransomware to rodzaj złośliwego oprogramowania, które atakuje komputery i sieci, szyfrując dane i blokując dostęp do nich do czasu zapłacenia okupu. Typowy atak ransomware rozpoczyna się od momentu, gdy malware dostaje się do systemu, często przez phishing, wykorzystując luki w zabezpieczeniach lub inne metody infiltracji. Atakujący mogą na przykład wysyłać zmanipulowane wiadomości e-mail z załącznikami lub linkami, które, gdy są otwierane przez nieświadomego użytkownika, instalują ransomware na urządzeniu.

Po uzyskaniu dostępu, ransomware szyfruje pliki na zainfekowanym komputerze lub sieci, używając silnych algorytmów szyfrowania. To powoduje, że dane stają się niedostępne dla użytkownika lub organizacji. W niektórych przypadkach, oprócz szyfrowania plików, atakujący mogą również wykraść dane, zwiększając ryzyko ich ujawnienia, jeśli okup nie zostanie zapłacony.

Po zaszyfrowaniu danych, ransomware wyświetla komunikat z żądaniem okupu, podając instrukcje, jak go zapłacić, zwykle w kryptowalucie, co utrudnia śledzenie płatności. Komunikat ten często zawiera również informacje o terminie, po którym zaszyfrowane pliki zostaną usunięte lub opublikowane, jeśli okup nie zostanie zapłacony.

Odzyskanie dostępu do zaszyfrowanych danych bez klucza deszyfrowania jest zazwyczaj niemożliwe, co stawia ofiary w trudnej sytuacji. Niektóre organizacje mogą decydować się na zapłatę okupu w nadziei odzyskania danych, chociaż nie ma gwarancji, że atakujący wywiążą się ze swojej części umowy. Inni mogą próbować korzystać z dostępnych narzędzi do deszyfrowania, które są czasami tworzone przez badaczy bezpieczeństwa, ale te narzędzia nie zawsze są skuteczne, szczególnie w przypadku nowszych lub bardziej zaawansowanych wariantów ransomware.

Ransomware stanowi poważne zagrożenie dla indywidualnych użytkowników oraz organizacji i wymaga stałej uwagi na praktyki bezpieczeństwa cyfrowego, takie jak regularne tworzenie kopii zapasowych, aktualizacje oprogramowania oraz edukacja w zakresie cyberbezpieczeństwa.